muzda veri güvenliğinin sağlanması için kurumsal bilgi

güvenliği bilincinin artması atılacak adımların başında

gelmektedir. Aynı zamanda veriye erişimin sınırlandırılması

ve yapılan işlerin iz kaydının (loglama) alınması da çözüm

olarak uygulanması gereken önlemlerdendir.

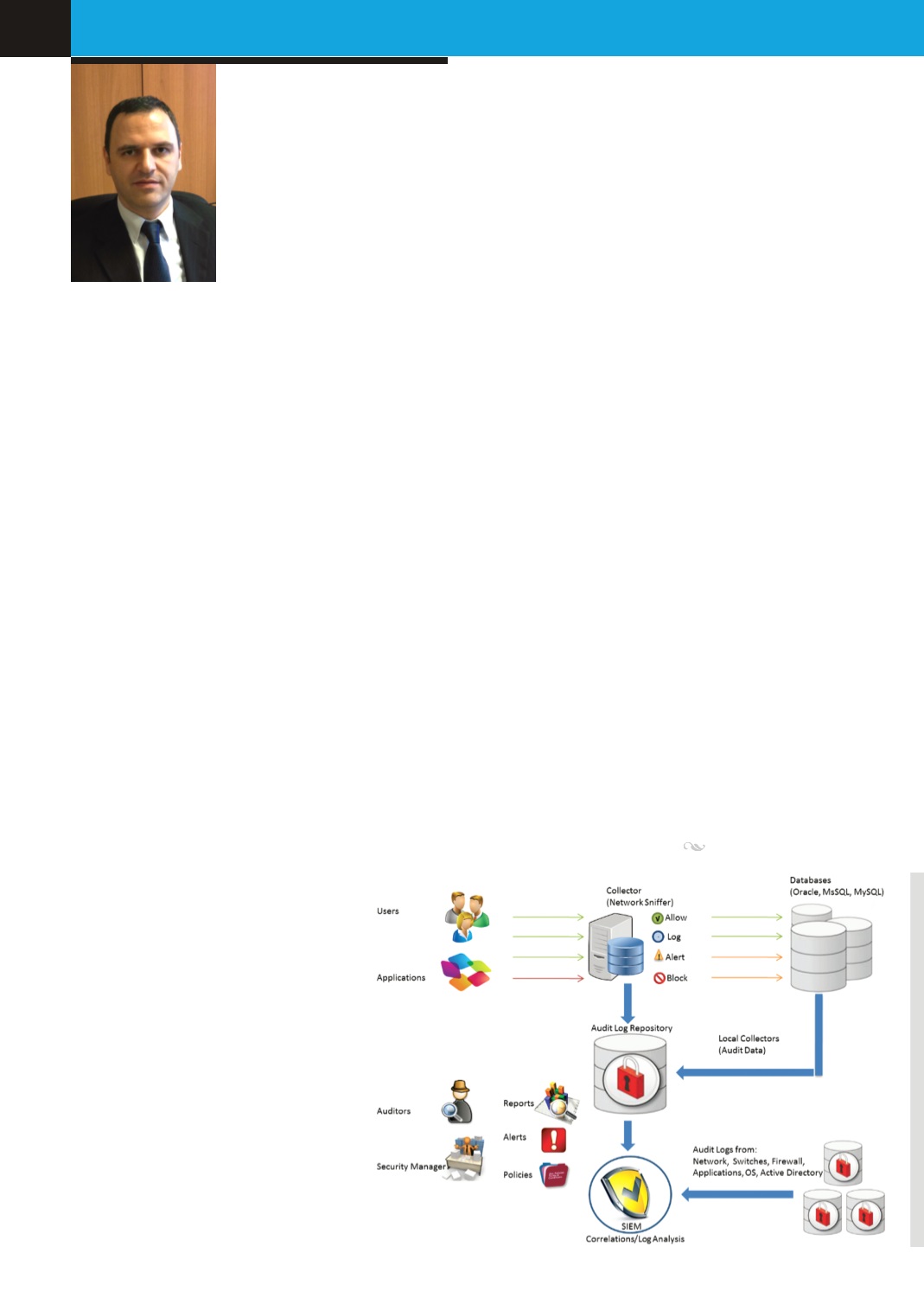

Bu doğrultuda Sigorta Bilgi ve Gözetim Merkezi’nde

log yönetimi öncelikli bir konu olarak görülmektedir.

Veritabanına özel loglama çözümü uygulanarak tüm

yönetici (admin) ve son kullanıcı hareketleri izlenecek

ayrıca diğer sistemlerdeki üretilen loglarla birlikte analiz

edilip SIEM olarak adlandırılan Güvenlik Bilgi ve Vaka

Yönetimi çözümüyle korelasyonlar yapılarak anlamlı

ilişkisel sonuçlar çıkarılacaktır. Temel olarak takip edilecek

kayıt tipleri aşağıda gösterilmiştir:

Güvenlik logları: Yanlış şifre ile login olma, kullanıcı adının

kilitlenmesi, yeni şifre talep edilmesi gibi.

İşlem logları: Son kullanıcı aktiviteleri, yetkili kullanıcı ak-

tiviteleri, sistem yöneticisi aktiviteleri, kullanıcı yaratma-

silme, veriye müdahale gibi.

Dijitalleşme ve iletişim ağlarının yaygınlaşması ile birlikte

eskiden pek de önemsenmeyen “veri” artık günümüz

iş dünyasının en değerli varlığı konumuna yükselmiş

durumdadır. Gizlilik ve kalite bağlamında verinin rolü gün

geçtikçe daha da büyümekte ve “veri”yi daha işlevsel

kullanan kurumlar rekabette bir adım öne geçmektedirler.

Teknolojinin gelişimiyle beraber iş dünyası bir

zamanlar hayal bile edemeyeceği şeyleri artık

gerçekleştirebilmektedir, ancak siber korsanların da daha

yaratıcı teknolojik yöntemleri kullandıkları asla gözardı

edilmemelidir. Değişimlere paralel olarak asosyal, genç

siber korsanlar yerlerini özel, profesyonel çalışan, yüksek

zarar verme kapasitesine sahip, organize ve hedefe

büyük bir konsantrasyonla giden siber korsan takımlarına

bırakmıştır.

Yeni nesil siber korsanların bu yeni yaklaşımı geçtiğimiz

yıllarda pek çok ülkenin ve uluslarası dev firmaların da

başını ağrıtmış ve siber korsanların benimsediği hedef

odaklı saldırılar (Gelişmiş Sürekli Tehditler - Advanced

Persistent Threath, APT) metodunu gün

yüzüne çıkarmıştır.

Ayrıca mobil internet erişiminin yaygın

olarak kullanılması ve geniş bant mobil

ağların hızlı bir şekilde yaygınlaşması

sayesind işyeri ve mesai saatleri kavramı

da biraz geri planda kalmaya başlamıştır.

Çalışanlar için artık veri her zaman her

yerden ulaşılabilir hale gelmiştir. Kısaca

çalışanlar için tablet bilgisayarların, akıllı

telefonların, dizüstü bilgisayarların olduğu

her yer, çalışmalarına kaldıkları yerden

devam edebildikleri birer ofis olmuştur.

Tüm bu riskleri gözününde bulundurduğu-

SBM’de İşlemleriniz Log Yönetimi ile Takip Altında

CISA

,

Bilgi Güvenliği ve

Risk Yönetimi Müdürü

(SBM)

İlyas

KAYMAKÇI

BİLGİ GÜVENLİĞİ

32